- 1PS提示:因为图层已锁定,无法编辑图层的处理方法

- 2picacg苹果版怎么找不到|picacg ios版是不是下架了介绍

- 3Adobe Illustrator CS5 序列号大全

- 4ACDsee注册码免费分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么换头像|Potato app更改头像方法介绍

- 6PDF浏览器能看3D文件吗?PDF浏览器看3D文件图文详细教程

- 7Potato(马铃薯聊天)怎么注册不了|Potato不能注册处理方法介绍

- 8最新的Adobe Illustrator CS4序列号大全

- 9Intel i7-9700K性能跑分曝光:同代提升约12%

- 10Intel Z390主板有望10月8日公布:8核9代酷睿随后登场

- 11XP系统怎么清除缓存?

- 12ACDSee与2345看图王哪一个好用?区别比较

最近一度把作息时间调到了美国时间,超级堕落.想到马上毕业了要找工作了,就去我们当地的信息港转转看有没有什么招聘信息吧!

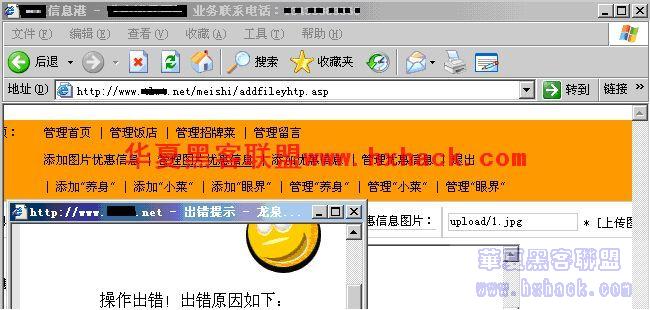

打开我们的信息港www.xxwt.net,是网通的服务器,郁闷我在外地是电信速度超卡,出于网络安全爱好者的心理看了下网站的安全状况^_^.发现网站很大分了一个游戏服务器聊天室服务器还有一个电影服务器。 主站是acc数据库,整个网站也是下载各种程序拼凑起来的,进入某些版块发现了一些注入点,但是猜解不出表.有个后台还可以用'or'='or'进后台,如图1,

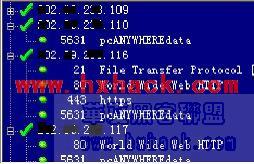

上传已经被删除,这些都是小漏洞.服务器只有这一个站.我们来看看他都开了些什么端口吧,索性一起扫描了整个c段,信息港的IP是xxx.xxx.xxx.33扫描没有响应,汗开了防火墙吧.看了看别的服务器发现大部分都开了pcanywhere端口5631,如图2,

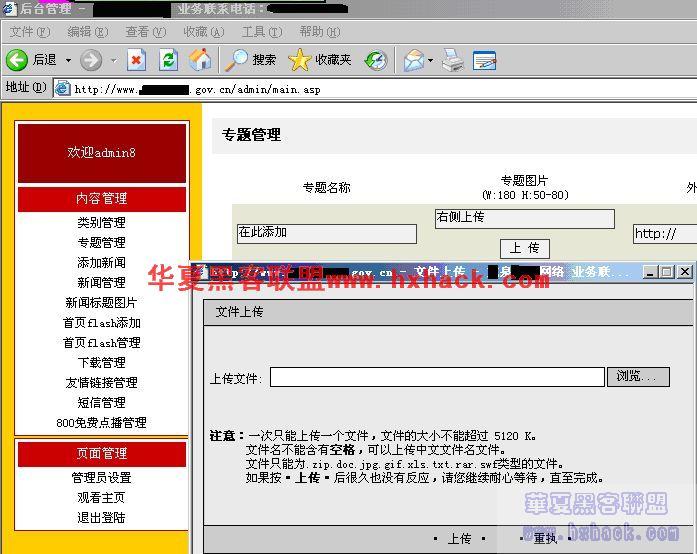

呵呵感觉不错管理员应该用他来维护服务器,我大致看了一下这些服务器的站点,好多没什么可利用的,最后发现117是我们的政府网站www.xxxxx.gov.cn顺带也一起检测一下吧,网站貌似就是一个新闻发布系统,版权已经改没了,先看看有没有注入点.拿出啊D就上一通的扫呀,可惜的是没有啥收获用啊D后台扫描发现了/admin/目录,(大家可以把平时的漏洞信息常见上传漏洞和目录做个小字典添加进去),Admin_Login.asp用'or'='or'直接登陆进去了.后台所有链接都打不开,只有专题管理这里可以打开,有个上传图片的地方.如图3

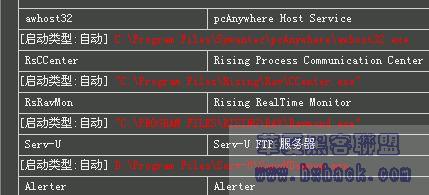

地址是/up/index.asp用啊D的上传测试没传上,这时候看见朋友指针在线,这娃娃对上传很在行,叫他帮我搞下,果然一会就让他给搞定了,用的截断字符上传.拿到shell后马上去pcanywhere所在的的目录下载破解cif文件破解得到密码,连接上发现计算机处于锁定状态,没办法只有去提权了,服务器没开远程终端,shell权限比较大,所有盘可以浏览,有serv-u直接用su提权工具加用户,cmd 执行net user命令发现提权失败.郁闷死.于是到处乱转看看有什么可以利用的没有,突然发现原来su安装在D盘,如图4

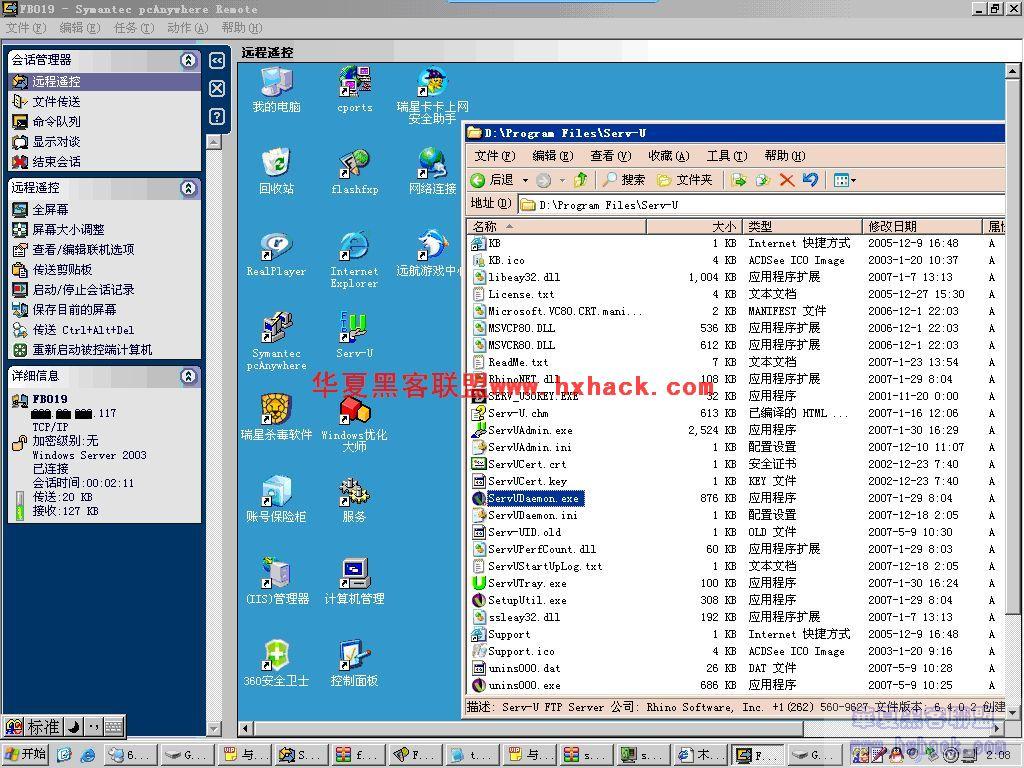

直接跳转到目录,而且目录可写,这时候想出了个不错的思路就是替换服务,把servudaemon.exe从命名servudaemon1.exe,把我的pcshare木马改名servudaemon.exe上传.用pcanywhere登后在从启计算机,这时候系统服务就会运行我们的pcshare木马,当然是在晚上才可以做这些,不然可很危险的哦.原本可以运行但是我的pcshare并没有上线,在用pcanywhere连接"提示系统服务出现错误"晕没成功.又从新试了好几次还是没运行.晕死.整理下思路我现在也可以加个用户呀,跟朋友黑网之秀要了个"火蚁超级帐户建立"工具他可以生功一个添加用户的exe文件我把他上传替换,在登陆pcanywhere从新启动计算机.果然成功.用添加的用户成功进入服务器.如图5

按照我的习惯进入服务器首先收集管理员的信息,把flashfxp拖回来用星号密码查看得到几个密码和帐号feng82xxxxxx cfxx116xxx, 在serv-u的的servudaemon.ini文件里的把加密的密码用suerv-u纯数字破解得到666xxxx密码.pcanyhere帐号密码为tom TOMxxxx

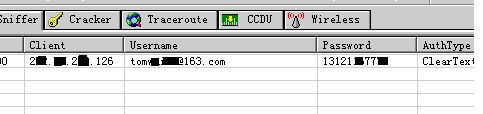

隔了几天决定嗅探内网看看能否得到些什么,下载并安装cain,本服务器有两个IP选择了117网卡扫描了一下可以嗅探的机器,只可以arp 97以后的机器,选了几个有网站的IP嗅了一晚上,早上看了一下http和ftp都是些没用的信息,在pop3发现了一个163的邮箱和密码如图6

密码是个手机号码,登陆上去知道原来这个是机房管理员的email有几十封邮件,上次看过一篇文章有位朋友克隆过163的邮件这次正好用上了,找了一个没用的163邮箱,在选项邮箱搬家那里如图

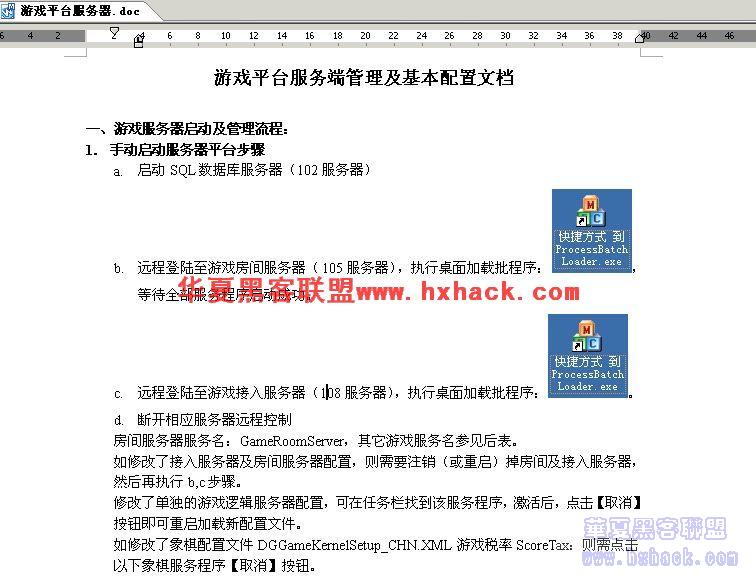

输入他的邮箱地址和密码,把他的所有邮件克窿过来.看了很久终于找到了有用的信息,在附件里下载得到一个doc文件里面得到了他们维护的一部分服务器信, 如图8

还有些邮件是这个服务器的管理员发邮件请他维护服务器,并且提供了pcanywhere的密码和解锁密码.并且知道了他还维护着一个游戏服务器

推荐资讯 总人气榜

最新教程 本月人气

- 1新版emoji表情含义大全

- 2用app怎么转化emoji表情组成的图片?

- 3怎么制作emoji表情?emoji表情制作图文详细教程

- 4emoji表情加2根辫子的制作图文详细教程

- 5拼立得PC版怎么用?拼立得PC版使用图文详细教程

- 6painter图文详细教程:painter手绘漫画图文详细教程

- 7ps怎么添加emoji表情?ps添加emoji表情图文详细教程

- 8autocad2008破解版怎么用?cad2008破解安装图文详细教程

- 9faceu拍视频分享了只有声音没有画面怎么回事?

- 10得图相机怎么使用?得图相机使用方法

- 11AutoCAD2008序列号及及注册码是多少

- 12美图秀秀与美颜相机哪一个好?美图秀秀与美颜相机比较

- 1红米3什么时候上市 红米3上市时间

- 2晃脸怎么删除作品|晃脸删除视频方法介绍

- 3QQ群红包怎么指定成员领取

- 4手机QQ朋友力MAX勋章怎么点亮 QQ勋章朋友力max怎么点亮

- 5腾讯大王卡真实的使用感受

- 6QQ金豆有什么用?

- 7XP系统怎么安装无线网卡驱动?

- 8芒果tv会员账号共享2017.5.27芒果tv最新共享vip会员账号更新

- 9vivo x5pro与魅族mx4哪一个好 魅族mx4与vivo x5pro比较

- 10vivo x5pro与魅族mx4pro哪一个好 魅族mx4pro与vivo x5pro比较

- 11vivo x5pro与魅蓝metal哪一个好 魅蓝metal与vivo x5pro比较

- 12红米note3什么时候公布 红米note3公布时间