- 1PS提示:因为图层已锁定,无法编辑图层的处理方法

- 2Intel Z390主板有望10月8日公布:8核9代酷睿随后登场

- 3ACDsee注册码免费分享(含ACDsee18、ACDsee10等版本)

- 4Potato(马铃薯聊天)怎么注册不了|Potato不能注册处理方法介绍

- 5Intel i7-9700K性能跑分曝光:同代提升约12%

- 6XP系统怎么清除缓存?

- 7AMD推土机架构回顾:虽陨落却是Zen成功的垫脚石

- 8红米note3与小米4哪一个好 小米4与红米note3比较

- 9美国增加25%进口关税!PC硬件要大涨价

- 10Adobe Illustrator CS5 序列号大全

- 11ACDSee与2345看图王哪一个好用?区别比较

- 12iPhoneX屏幕变色,官方回应是正常情况,iPhoneX屏幕变色了怎么办?

密码是计算机安全的基本元素, 但研究人员发现他们卷入了大量的安全漏洞。 然而, 你值得了解Windows是如何通过安全帐户管理器或SAM管理和执行密码使用的。

Windows安全帐号管理器和密码十分有益于任何管理企业桌面, 这里是你不知道的五件事:

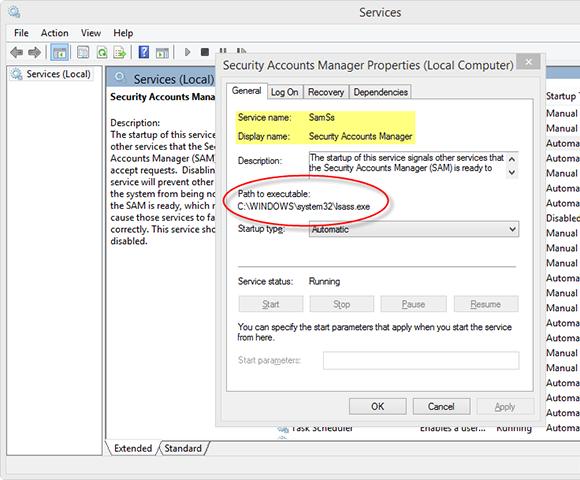

1. 安全帐户管理器多年来一直是微软操作系统的核心部分, 现在也是Windows 8.1的一部分。 SAM的功能固定于lsass.exe中。 lsass.exe是一个位于c:\Windows\system32的Windows服务。

Windows SAM管理本地Windows账户密码并管理登录过程中的密码验证。

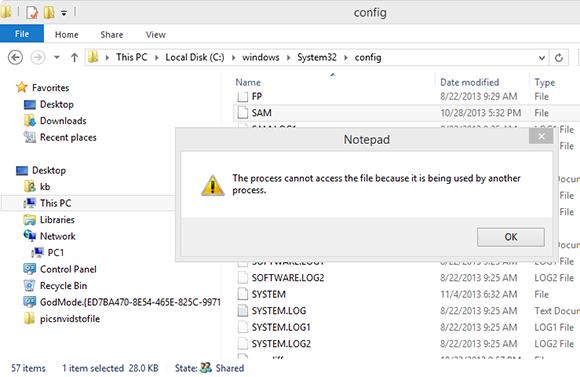

2. 本地安全帐户管理器文件(技术上来说是Windows注册表的一部分)称为SAM, 位于c:\windows\system32\config\。 在域控制器上, SAM文件相当于活动目录数据库文件ntds.dit。

图1

3. SAM文件被锁定, 不能访问加载的操作系统, 如图1所示。

然而, 如果计算机是从一个动态恢复磁盘如ophcrack中启动的, 该计算机是完全可访问的。 这是为什么需要加密企业笔记本和台式机硬盘的主要原因之一。 尽管如此, 如果存在其他弱点, Windows密码可能会暴露, 所以你不能完全依赖于加密。

4. SAM的备份文件位于c:\windows\system32\repair\。 如果密码被定期更改, 过期密码会包含在这个文件中, 但完全可访问登录到计算机的任何人。 只需要在机器上创建一个帐户, 为某人提供不良意图的未授权(和不负责任的)访问。

图2

5. 使用新老LAN Manager(LM)散列或更安全的NTLM散列将密码存储在SAM文件中。 Windows 7及以后版本默认为NTLM散列。 这两种类型的散列可以使用被彩虹表(Rainbow Table)破解。 彩虹表是一种破解哈希算法的技术, 在10年前由瑞士联邦理工学院的Philippe Oechslin发现。 Oechslin的ophcrack工具和Elcomsoft System Recovery是两款著名的使用预先计算的密码散列来破解Windows密码的工具。 图2中显示了Elcomsoft System Recovery中的可用选项。

从SAM文件中提取Windows密码散列的另一个很好的工具是pwdump。 注意, 尽管Windows syskey程序可以用来在SAM文件中创建更多的安全, 一些工具如Elcomsoft的Proactive System Password Recovery可以破坏这些控件。

Windows安全帐户管理器很少出现问题。 本地账户可能是也可能不是你的管理范畴。 然而, 了解何时、何地和如何工作的相关细节是值得的。

鉴于所有这一切, 我可以肯定的说, 只要跟Windows密码相关的, 都不是真正安全的。 没有什么像宝贵的资产——用户密码——如此脆弱的。 尽你所能, 确保风险最小化。

推荐资讯 总人气榜

最新教程 本月人气

- 1放弃阿里妈妈 流量猛增6倍、收入增3倍

- 2我是怎么使用互联网日赚300的

- 3淘宝购物心得及防骗建议

- 4价值取向 我们靠它赚会员的钱

- 5站长朋友怎么找到适合自己的广告联盟

- 6日赚500元的不可行性区分

- 7你的网络广告带动销售了吗

- 8谈谈我对那些“日赚百元,千元”广告的看法

- 9什么是网赚骗子呢 高手指点,新手关注

- 10接到邮件 GG账号被封了

- 11SEO怎么选择关键词?在什么位置加入关键词合理呢?

- 12应对2017搜索引擎各种算法优化方法总结

- 1Potato(马铃薯聊天)怎么注册不了|Potato不能注册处理方法介绍

- 2XP系统怎么清除缓存?

- 3ACDSee与2345看图王哪一个好用?区别比较

- 4Adobe Illustrator CS5 序列号大全

- 5iPhoneX屏幕变色,官方回应是正常情况,iPhoneX屏幕变色了怎么办?

- 6华为mate8跑分多少 华为mate8性能安兔兔跑分评测

- 7picacg苹果版怎么找不到|picacg ios版是不是下架了介绍

- 8XP系统安装chrome无法找到入口怎么处理?

- 9最新的Adobe Illustrator CS4序列号大全

- 10魅族flyme5.0怎么分屏 魅族flyme5分屏模式使用图文说明教程

- 11小米平板2支持QC2.0快充吗

- 12iPhone手机保修信息怎么用微信查?