- 1PS提示:因为图层已锁定,无法编辑图层的处理方法

- 2picacg苹果版怎么找不到|picacg ios版是不是下架了介绍

- 3Adobe Illustrator CS5 序列号大全

- 4ACDsee注册码免费分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么换头像|Potato app更改头像方法介绍

- 6PDF浏览器能看3D文件吗?PDF浏览器看3D文件图文详细教程

- 7Potato(马铃薯聊天)怎么注册不了|Potato不能注册处理方法介绍

- 8最新的Adobe Illustrator CS4序列号大全

- 9Intel i7-9700K性能跑分曝光:同代提升约12%

- 10XP系统怎么清除缓存?

- 11Intel Z390主板有望10月8日公布:8核9代酷睿随后登场

- 12XP系统安装chrome无法找到入口怎么处理?

ARP攻击, 是指攻击者利用地址解析协议本身的运行机制而发动的攻击行为。 包括进行对主机发动IP冲突攻击、数据包轰炸, 切断局域网上任何一台主机的网络连接等。 主要有以盗取数据为主要目的的ARP欺骗攻击, 还有以捣乱破坏为目的的ARP泛洪攻击两种。

IP地址冲突

制造出局域网上有另一台主机与受害主机共享一个IP的假象。 由于违反了唯一性要求, 受害主机会自动向用户弹出警告对话框。 大量的攻击数据包能令受害主机耗费大量的系统资源。 对于windows操作系统, 只要接收到一个ARP数据包, 不管该ARP数据包符不符合要求, 只要该ARP数据包所记录的源ip地址同本地主机相同但MAC地址不同, windows系统就会弹出ip地址冲突的警告对话框。 根据ip地址冲突的攻击特征描述, 这种类型的ARP攻击主要有以下几种:

(1)单播型的IP地址冲突:链路层所记录的目的物理地址为被攻击主机的物理地址, 这样使得该ARP数据包只能被受攻击主机所接收而不被局域网内的其它主机所接收实现隐蔽式攻击。

(2)广播型的IP地址冲突:链路层所记录的目的物理地址为广播地址, 这样使得局域网内的所有主机都会接受到该ARP数据包, 虽然该ARP数据包所记录的目的ip地址不是受攻击主机的ip地址, 但是由于该ARP数据包为广播数据包, 这样受攻击主机也会接收到从而弹出ip地址冲突的警告对话框。

IP地址相同但MAC地址不同的数据包ARP泛洪攻击

攻击主机持续把伪造的MAC-IP映射对发给受害主机, 对于局域网内的所有主机和网关进行广播, 抢占网络带宽和干扰正常通信。 这种攻击方式的主要攻击特征包含:

(1)通过不断发送伪造的ARP广播数据报使得交换机拼于处理广播数据报耗尽网络带宽。

(2)令局域网内部的主机或网关找不到正确的通信对象, 使得正常通信被阻断。

(3)用虚假的地址信息占满主机的ARP高速缓存空间, 造成主机无法创建缓存表项, 无法正常通信, 这种攻击特征作者将其命名为ARP溢出攻击。 ARP泛洪攻击不是以盗取用户数据为目的, 它是以破坏网络为目的, 属于损人不利己的行为。

ARP溢出攻击

ARP溢出攻击的特征主要有:

(1)所发送的伪造MAC-IP映射对的ip地址是非本地网的虚拟不存在的ip地址但MAC地址是固定的, 由于当操作系统接收到一个源ip地址在ARP高速缓存表中不存在的ARP数据包时, 就会在缓存表中创建一个对应MAC-IP的入口项。

(2)所发送的伪造MAC-IP映射对的ip地址是非本地网的虚拟不存在的ip地址而且MAC地址也是虚拟变化的。 发送这种类型的攻击数据包会引起交换机的CAM表溢出。 由于交换机是通过学习进入各端口数据帧的源MAC地址来构建CAM表, 将各端口和端口所连接主机的MAC地址的对应关系进行记录, 因而可根据CAM表来决定数据帧发往哪个端口。 如果攻击源持续向交换机发送大量有错误的MAC地址ARP数据包, 就会破坏端口与MAC的对应关系, 并导致CAM表溢出。 在这种情形之下, 缺少防范措施的交换机就会以广播的模式处理报文, 形成泛洪向所有接口转发通信信息流。 最终使得交换机变成HUB, 将交换式的网络变成广播式的网络, 使得网络带宽急剧下降。

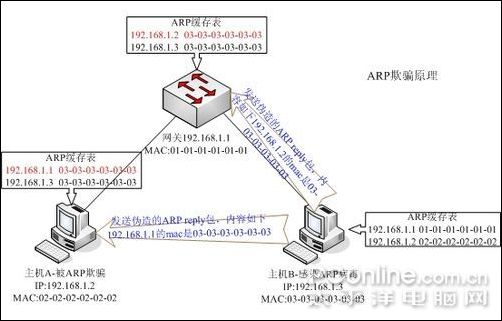

ARP欺骗原理

假如主机A要与目的主机B进行通信, 为了查找与目的主机IP地址相对应的MAC地址, 主机A使用ARP协议来查找目的主机B的MAC地址。 首先, 源主机A会以广播的形式发送一个ARP请求数据包给以太网上的每一台主机, 这个过程称为ARP广播。 而在接收到ARP广播的所有计算机中, 只有具有目的主机IP地址的主机B收到该广播报文后, 才会向源主机A回送一个包含其MAC地址的应答, 这样一次正常的地址解析过程就完成了。 为了尽量减少网络中ARP广播请求的次数, 每台主机都拥有一个ARP缓存, 这个缓存存放了自主机启动以来所有的IP地址与MAC地址之间的映射记录。 主机每隔一定时间或者每当收到ARP应答, 都会用新的地址映射记录对ARP缓存进行更新, 以保证自己拥有最新的地址解析缓存。

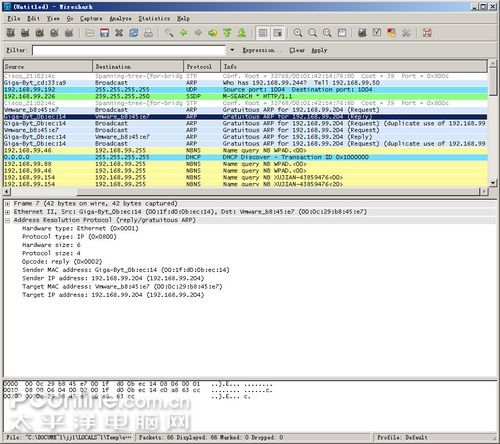

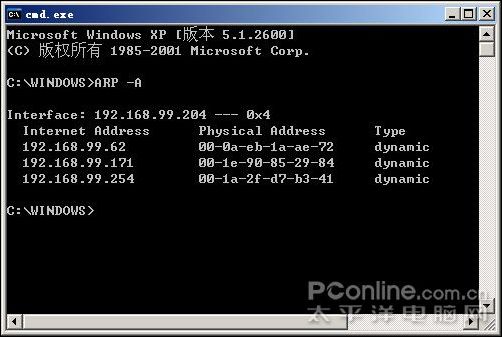

使用ARP -A命令查看PC上的ARP缓存表 利用ARP协议的缓存更新不需要验证的特点, 就可以冒用一个合法IP, 对同网络的数据进行嗅探, 而这正是ARP欺骗病毒所采用的手段。 假设有3台主机分别为A、B、C, 其中主机C已经感染了ARP地址欺骗病毒。 正常情况下, 主机A与主机B通信对于主机C是不可见的, 但是, 主机C利用ARP欺骗技术, 实现了交换网络下的嗅探。 其主要步骤如下:

(1)主机C向主机A发送一个非法ARP响应, 将主机A的ARP缓存中B的MAC地址篡改为C的MAC地址。

(2)主机C向主机B发送一个非法ARP响应, 将主机B的ARP缓存中A的MAC地址篡改为C的MAC地址

(3)在主机C上启动IP Forward(IP转发)功能。

于是, 主机A与主机B之间的通道由主机A到主机B变成主机A到主机C再到主机B, 主机C作为“中介”, 转发主机A与主机B通信产生的所有数据包。 这样, 在光天化日之下, 主机C竟然劫持了所有主机A和主机B之间通信的数据, 这就是ARP地址欺骗的过程。

另一个情况, 假设一个网络中的两台主机, A与B, 当主机B冒充网关的情形下, 由于局域网中的电脑连接外网时, 也就是登录互联网的时候, 都要经过局域网中的网关转发一下, 所有收发的数据都要先经过网关, 再由网关发向互联网。 这也就意味着电脑B能截获并篡改所有局域网到互联网、互联网到局域网的数据。

ARP欺骗种类

(1)拒绝服务攻击:拒绝服务攻击就是使目标主机不能响应外界请求, 从而不能对外提供服务的攻击方法。 如果攻击者将目标主机ARP缓存中的MAC地址全部改为根本就不存在的地址, 那么目标主机向外发送的所有以太网数据帧会丢失, 使得上层应用忙于处理这种异常而无法响应外来请求, 也就导致目标主机产生拒绝服务。

(2)中间人攻击:中间人攻击就是攻击者将自己的主机插入两个目标主机通信路径之间, 使他的主机如同两个目标主机通信路径上的一个中继, 这样攻击者就可以监听两个目标主机之间的通信。 例如局域网内的三台机子A、S、D, 现在A要监听S与D之间的通信。 攻击过程如下:A侵染目标主机S与D的ARP缓存, 使得S向D发送数据时, 使用的是D的IP地址与A的MAC地址, 并且D向S发送数据时, 使用的是S的IP地址与A的MAC地址, 因此所有S与D之间的数据都将经过A, 再由A转发给他们。

如果攻击者对一个目标主机与它所在局域网的路由器实施中间人攻击, 那么攻击者就可以截取Internet与这个目标主机的之间的全部通信。

(3)多主机欺骗:篡改被攻击主机群中关于网络内某一台主机X的ARP记录, 被攻击的主机群为网络中的多台主机而非一台主机。 主机X为网关或网络内任何一台非网关的正在运行主机。 被篡改后的MAC地址可以为网络内正在运行的主机MAC地址或随机伪造的不存在主机的MAC地址。

T时刻, 主机A关于主机X的ARP记录被篡改;

T+N时刻, 主机B关于主机X的ARP记录被篡改;

………

T+M时刻, 主机Z关于主机X的ARP记录被篡改;

例如当攻击主机要仿冒网关就会向局域网内的主机群发送ARP数据包, 以自身MAC地址来冒充真正的网关, 使受骗主机群的ARP缓冲区的MAC地址错误地更新为攻击源的MAC地址, 导致受骗主机群向假网关发送通信信息, 而不是通过路由器或交换途径寻找真正的网关并发送通信信息。 这时攻击主机可以把自己设置成一台路由器负责对数据包转发, 从而达到仿冒网关的目的。 这是一种比较常见的欺骗形式, 这种欺骗方式可以控制同一网关下的所有主机对网络的访问。 网吧内经常发生游戏密码被盗现象就是因为遭受到仿冒网关的ARP攻击。 (4)全子网轮询欺骗:篡改被攻击主机X中关于网络内多台主机的ARP记录, 这台被攻击的主机为网关或网络内任何一台非网关的主机, 被篡改后的MAC地址可以为网络内正在运行的主机MAC地址或随机伪造的不存在主机的MAC地址。

T时刻, 主机X关于主机A的ARP记录被篡改;

T+N时刻, 主机X关于主机B的ARP记录被篡改;

………

T+M时刻, 主机X关于主机Z的ARP记录被篡改;

(5)网络监听:攻击主机利用上述多主机欺骗来仿冒网关, 利用全子网轮询欺骗来篡改真正网关上关于局域网内所有主机的ARP缓存记录, 从而实现对局域网内所有主机同外部网的通信进行监听。 实现了在交换式网络环境中对网络通信的监听。

ARP扫描攻击

向局域网内的所有主机发送ARP请求, 从而获得正在运行主机的ip和mac地址映射对。 ARP扫描往往是为发动ARP攻击做准备。 攻击源通过ARP扫描来获得所要攻击主机的ip和mac地址。 从而为网络监听、盗取用户数据, 实现隐蔽式攻击做准备。

虚拟主机攻击

通过在网络内虚拟构建网卡, 将自己虚拟成网络内的一台主机, 拥有虚拟的物理地址和ip地址。 主要是通过在链路层捕获所有流经的ARP请求数据包进行分析, 若是对虚拟主机的ARP请求就会发送对应虚拟物理地址的ARP响应, 并且虚拟主机本身也会发送ARP请求。 虚拟主机攻击会占用局域网内的IP地址资源, 使得正常运行的主机发生ip地址冲突, 并且局域网内的主机也无法正常获得ip地址。

ARP攻击造成的现象

ARP的攻击问题影响很大, 局域网内一旦有ARP的攻击存在, 会欺骗局域网内所有的主机和网关, 让所有上网的流量必须经过ARP攻击者控制的主机。 其它用户原来直接通过网关上网, 现在却转由通过被控主机转发上网。 由于被控主机性能和程序性能的影响, 这种转发并不会非常流畅, 因此就会导致用户上网的速度变慢甚至频繁断线。 另外ARP欺骗需要不停地发送ARP应答包, 会造成网络拥塞。 而且网络节点间的连通也会出现异常。 对于ARP欺骗攻击还会有其它表现, 如出现网络内大面积账号丢失和数据失密等等。 对于IP地址冲突攻击会使得主机不断弹出ip地址冲突的警告信息。

推荐资讯 总人气榜

最新教程 本月人气

- 12015年11月25日爱奇艺会员账号共享 优酷会员账号共享

- 2迅雷会员vip账号分享:(2015.11.23早上0:04更新)

- 32015年11月23日爱奇艺会员账号共享 优酷会员账号共享

- 4迅雷会员vip账号分享:(2015.11.22早上1:04更新)

- 52015年11月22日爱奇艺会员账号共享 优酷会员账号共享

- 6迅雷会员vip账号分享:(2015.11.21早上1:04更新)

- 72015年11月21日爱奇艺会员账号共享 优酷会员账号共享

- 82015年11月18日爱奇艺会员账号共享 优酷会员账号共享

- 911月17日 迅雷VIP会员账号分享

- 102015年11月17日爱奇艺会员账号共享 优酷会员账号共享

- 112015年11月16日爱奇艺会员账号共享 优酷会员账号共享

- 122015年11月15日爱奇艺会员账号共享 优酷会员账号共享