- 1PS提示:因为图层已锁定,无法编辑图层的处理方法

- 2picacg苹果版怎么找不到|picacg ios版是不是下架了介绍

- 3Adobe Illustrator CS5 序列号大全

- 4ACDsee注册码免费分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么换头像|Potato app更改头像方法介绍

- 6PDF浏览器能看3D文件吗?PDF浏览器看3D文件图文详细教程

- 7Potato(马铃薯聊天)怎么注册不了|Potato不能注册处理方法介绍

- 8最新的Adobe Illustrator CS4序列号大全

- 9Intel i7-9700K性能跑分曝光:同代提升约12%

- 10XP系统怎么清除缓存?

- 11Intel Z390主板有望10月8日公布:8核9代酷睿随后登场

- 12XP系统安装chrome无法找到入口怎么处理?

下面我们介绍几种常见ARP攻击典型的症状:

上网的时候经常会弹出一些广告, 有弹出窗口形式的, 也有嵌入网页形式的。

下载的软件不是原本要下载的, 而是其它非法程序。

网关设备ARP表项存在大量虚假信息, 上网时断时续;网页打开速度让使用者无

法接受。

终端不断弹出“本机的XXX段硬件地址与网络中的XXX段地址冲突”的对话框。 对于ARP攻击, 可以简单分为两类:

一、ARP欺骗攻击, 又分为ARP仿冒网关攻击和ARP仿冒主机攻击。

二、ARP泛洪(Flood)攻击, 也可以称为ARP扫描攻击。

对于这两类攻击, 攻击程序都是通过构造非法的ARP报文, 修改报文中的源IP地址与(或)源MAC地址, 不同之处在于前者用自己的MAC地址进行欺骗, 后者则大量发送虚假的ARP报文, 拥塞网络。

一、接入交换机篇

接入交换机是最接近用户侧的网络设备, 也最适于通过它进行相关网络攻击防护。 通过对接入交换机的适当设置, 我们可以将很多网络威胁隔离在交换机的每端口内, 而不至于对整网产生危害。

1、AM功能

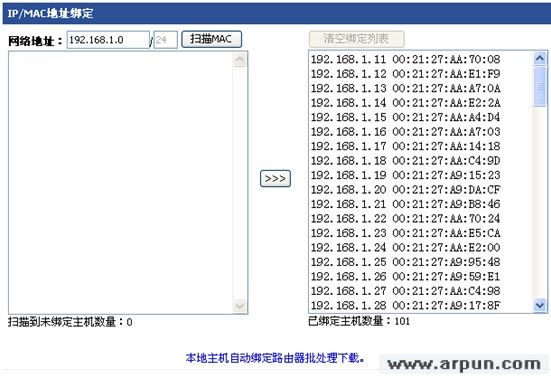

AM(access management)又名访问管理, 它利用收到数据报文的信息(源IP 地址 或者源IP+源MAC)与配置硬件地址池(AM pool)相比较, 如果找到则转发, 否则丢弃。

AM pool 是一个地址列表, 每一个地址表项对应于一个用户。 每一个地址表项包括了地址信息及

其对应的端口。 地址信息可以有两种:

IP 地址(ip-pool), 指定该端口上用户的源IP 地址信息。

MAC-IP 地址(mac-ip pool), 指定该端口上用户的源MAC 地址和源IP 地址信息。

当AM使能的时候, AM模块会拒绝所有的IP报文通过(只允许IP地址池内的成员源地址通过)。

我们可以在交换机端口创建一个MAC+IP 地址绑定, 放到地址池中。 当端口下联主机发送的IP报文(包含ARP报文)中, 所含的源IP+源MAC不符合地址池中的绑定关系, 此报文就将被丢弃。 配置命令示例如下:

举例:使能AM 并允许交接口4 上源IP为192.1.1.2, 源MAC是00-01-10-22-33-10 的用户通过。

Switch(Config)#am enable

Switch(Config)#interface Ethernet 0/0/4 Switch(Config-Ethernet0/0/4)#am port

Switch(Config-Ethernet0/0/4)#am mac-ip-pool 00-01-10-22-33-10 192.1.1.2

(1)功能优点

配置简单, 除了可以防御ARP攻击, 还可以防御IP扫描等攻击。 适用于信息点不多、规模不大的静态地址环境下。

(2)功能缺点

1、需要占用交换机ACL资源;

2、网络管理员配置量大, 终端移动性差。

2、ARP Guard功能

基本原理就是利用交换机的过滤表项, 检测从端口输入的所有ARP 报文, 如果ARP 报文的源IP 地址是受到保护的IP 地址, 就直接丢弃报文, 不再转发。

举例:在端口Ethernet0/0/1 启动配置ARP Guard 地址192.168.1.1(设为网关地址)。

Switch(Config)#interface ethernet0/0/1

Switch(Config- Ethernet 0/0/1)# arp-guard ip 192.168.1.1

推荐资讯 总人气榜

最新教程 本月人气

- 12015年11月25日爱奇艺会员账号共享 优酷会员账号共享

- 2迅雷会员vip账号分享:(2015.11.23早上0:04更新)

- 32015年11月23日爱奇艺会员账号共享 优酷会员账号共享

- 4迅雷会员vip账号分享:(2015.11.22早上1:04更新)

- 52015年11月22日爱奇艺会员账号共享 优酷会员账号共享

- 6迅雷会员vip账号分享:(2015.11.21早上1:04更新)

- 72015年11月21日爱奇艺会员账号共享 优酷会员账号共享

- 82015年11月18日爱奇艺会员账号共享 优酷会员账号共享

- 911月17日 迅雷VIP会员账号分享

- 102015年11月17日爱奇艺会员账号共享 优酷会员账号共享

- 112015年11月16日爱奇艺会员账号共享 优酷会员账号共享

- 122015年11月15日爱奇艺会员账号共享 优酷会员账号共享